苹果在 iMessage 中留下监听后门,被资安专家抓包了!

还记得 疑似置入行销的 「iMessage 超安全!」 新闻吗? Snowden 爆料 NSA 透过科技大厂监听之后, 苹果甚至还 公开声明: 「比方说, 如果你採用 iMessage 或是 FaceTime 对话, 这些对话都是从头到尾加密的 — 只有对话双方能够看见其内容。 就连苹果都无法解密。」

但事实是: iMessage 的诡异设计, 让 「掌握网路架构的单位 / 人士 E」 可以把自己安插在 D 与 B 两人的对话当中, 面对 D 时假装自己是 B, 面对 B 时又假装自己是 D, 不只可以监听, 还可以捏造对话。

苹果 iMessage 资安漏洞被抓包,而且看起来很像「刻意」留下来的后门

这种攻击方式叫做 中间人攻击 (Man in the Middle Attack)。 巧的是, 日前行政院发到全国公教单位的 「行动装置资通安全注意事项」 公文当中所大力推荐的 Mobile Device Management (MDM) 技术, 正好让各单位的网管人员握有 「对 iMessage 进行 MitM」 所需要的一切条件。

法国资安公司 QuarksLab 公司两位专家 “Pod2G” (Cyril Cattiaux) 跟 “GG” 以逆向工程分析苹果电脑号称极安全的 iMessage, 并且展示如何监听甚至捏造对话, 也证实了苹果的宣示根本是误导消费者。

日前他们在吉隆坡的 Hack In The Box 会议上, 逐步展示如何拦截两部 iPhone 之间的 iMessage 对话。(新华网中文报导: 安全人员声称:苹果公司可以解密 iMessage。 英文报导: The Verge、 Mac World。 大推 zdnet 这篇, 连结最丰富、 重点最精确。)

首先, 破解者在 部落格文章 裡面就开宗明义地强调: 他们的研究只证明苹果 有能力 拦截你的 iMessage, 但并没有指控苹果 已经或正在 这么做。 苹果电脑最新的 否认声明 只是更加证实了 Cattiaux 指出的安全漏洞是存在的: 「这一研究讨论了理论上的可能性…… 但苹果压根没这个打算。」

以下大部分 (还有上面的截图) 摘要自 简报档。 没错, iMessage 两造之间的对话, 确实採用公开、 经过资安专家检验的 RSA 与 ECDSA 演算法加密。 但是在一般正常的 非对称式加解密 架构裡, 全世界的人都可以看见全世界的人的公钥, 这样发话者才能确认自己是在跟谁讲话。

奇怪的是:苹果本身在处理 SecureBoot 跟开发者凭证时, 至少都会如此确认身份(p.10, “certificate pinning”); 但在处理 iMessage 时, 苹果电脑不仅帮发话者把收话者的姓名电话等资讯转换成公钥 (这样做有道理, 因为这样用起来比较方便), 甚至还有点刻意地 不让通话者看见彼此的公钥。 (p.77)

就连我这个非资安本行也不可能设计出这种完全违背 「消费者资安保护塬则」 的架构; 而苹果竟然会这样设计, 你不觉得可疑吗?我个人的判断是: 这一点都不像是不小心造成的漏洞, 反而比较像是刻意安置的后门。

如果有人入侵 iMessage 伺服器,不用解密就可以监听使用者的谈话

总之, 这也造成了简报中所指出的漏洞: 如果有人入侵苹果管理 iMessage 的伺服器, 那么当他面对发话人时, 便能够用自己的公钥取代收话人的公钥 (也就是假扮成收话人); 然后转过身来面对收话人时, 又可以用自己的公钥取代发话人的公钥 (也就是假扮发话人)。 他可以捏造对话 (如简报截图所示); 但是更可怕的可能是,他可以不动声色地坐在两造当中完全不失真地传递资讯, 这样两造更不会怀疑遭到监听。

此外, MitM 攻击者还可以直接看到对话双方的 AppleID 密码。 (p.11) (一般正常做法是仅传递 hash 过的密码。) 以上这一切, 都不需要取得两造的私钥。

如果入侵者可以这么做, 那么苹果有没有能力这么做? 对照先前苹果的声明, 如果照字面的意义去解释, 你可以说 「连苹果都无法解密」 这句话并没有说谎; 但是苹果并没有告诉你: 它有能力假扮通话的对方, 不需要解密就可以直接取得你们对话的内容。

网管、NSA 等掌管网路的单位,可以不用透过 iMessage 伺服器,直接监听使用者

不过, 姑且让我们对这个可能性视而不见、 暂时继续假装苹果电脑很善良、 假设它本身不会这么做吧。 骇客想要入侵苹果电脑伺服器, 应该没那么简单对吧? Pod2G 跟 GG 指出: 再一次採用类似上述的 「假扮」 技巧, 骇客根本就不需要 入侵 苹果电脑的伺服器, 只需要 把自己安插在 用户与苹果电脑之间, 或是直接 假扮成 苹果电脑的伺服器就可以了。

需要有多大的权限才能做这样的事? (69 页到 73 页, “III.4.APPLE BYPASS”) 基本上就是掌握网路的那个人或那个组织。 谁能掌握全球的网路? 当然是 NSA。 (而且已证实 NSA 确实躲在全球骨干网路底下监听)。

如果只有 NSA, 那也就罢了, 反正我们上至总统府国安局, 下至各个卓越大学, 还不是继续使用 安装有 NSA 后门的微软 Windows :-) 在现今大学评鑑的架构之下, 资讯教授 (含电算中心主任) 最重要的任务是衝高各种数字绩效 — 例如论文点数或学生证照数 — 而不是关心时事、 保护大家的资讯安全, 这是我们全国的共识, 对吧?

问题是: 符合「拦截 iMessage」 要件的 ,不只是 NSA。 如果你是公司的网管, 再加上一点点额外的条件 (下详), 你就可以拦截 iMessage 的对话。 如果对话双方的 iPhone/iPad 都座落在你管的区网之内, 那么你就可以扮演图中 Evil 的角色; 如果对话双方当中至少有一方的装置落在你的管辖範围之外, 那么你只好把讯息乖乖地交给苹果处理。

网管还需要什么样 「一点点的额外条件」? 你必须要能够在公司员工的 iPhone/iPad 上面安插一个假的凭证, 让那部机器相信你所架的监听伺服器就是苹果的伺服器。 如果贵公司 / 贵机关 / 贵校的主管响应 行政院的唿吁, 大力推动採用苹果的行动装置及 MDM 技术, 那么你甚至不需要逐隻手机设定, 只需要把这一小小个凭证透过 MDM 广播到员工的行动装置上, 就 Bingo 了!

报告指出: (p.12-14) 事实上, 你的装置必须曾经被 iPhone Configuration Utility 碰过一下, 才会显示 「已认证」, 而这个东东恰好会在你的装置裡默默地安插一个(不知名的?)凭证。 这裡我没有读很懂, 听起来意思好像是说必须曾遭狼吻才会得到「通过!」的标章。

Pod2G 跟 GG 不只指出 iMessage 的后门, 也分享 iMITMProtect 这支程式帮 iPhone/iPad 的用户堵住这个后门。 不过它只能安装在越狱 (jail break) 过的装置上面; 当然, 如果你坚持不肯越狱, 坚持选择相信苹果和行政院的建议: 「越狱是很危险的……」 那么就只好接受这个后门的存在吧。

再一次地, 苹果和微软口中的安全, 其实真正的用意是要你弃权。 抱歉, 容我一再跳针跳针重播, 因为我听的歌实在太少, 每次看到苹果电脑这类来阴的新闻, 就立即想到 「爱用苹果电脑, 让蓝星 ” 看起来” 更美好! 裡面引用的这首歌:

Close your eyes,

For your eyes will only tell the truth,

And the truth isn’t what you want to see,

In the dark it is easy to pretend,

That the truth is what it ought to be

– “Music of the Night” 歌词 from 歌剧魅影贵哥(洪朝贵)在大学裡担任资讯管理系副教授,在他眼裡,「网路」就是颠覆恐龙世界的廿一世纪最有趣、不必开发的现成玩具。现在,他的兴趣是善用网路从事社会运动。想看更多,欢迎到他的个人部落格 资讯人权贵ㄓ疑。

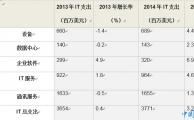

管理软件满意度分析:...

管理软件满意度分析:... 调研:中国客户对管理...

调研:中国客户对管理... 管理软件市场用户满意...

管理软件市场用户满意... 国内主流HCM/eHR厂商点...

国内主流HCM/eHR厂商点...