即使许多人都知道公用Wi-Fi并不安全,但现在以色列的手机资安公司 Skycure 则提出了一个新的 Wi-Fi 潜在威胁,该威胁被称为「劫持HTTP 请求」(HTTP Request Hijacking,简写为HRH),骇客可以藉由攻击手机上的应用程式,然后在其中种植自己的连结,使用者即使使用正版的应用程式,也可能被骇客入侵,接收错误资讯甚至各

即使许多人都知道公用Wi-Fi并不安全,但现在以色列的手机资安公司 Skycure 则提出了一个新的 Wi-Fi 潜在威胁,该威胁被称为「劫持HTTP 请求」(HTTP Request Hijacking,简写为HRH),骇客可以藉由攻击手机上的应用程式,然后在其中种植自己的连结,使用者即使使用正版的应用程式,也可能被骇客入侵,接收错误资讯甚至各种木马连结。

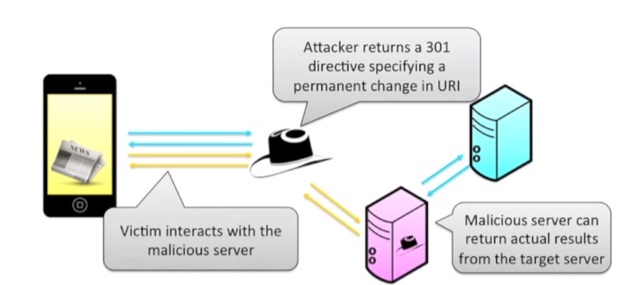

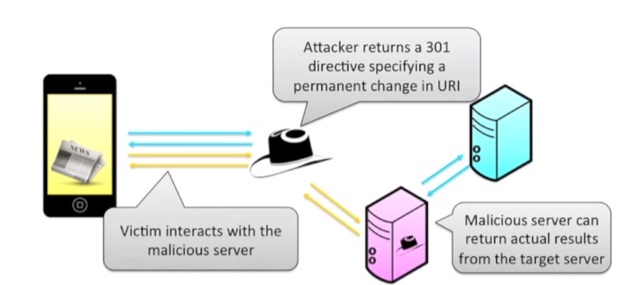

Skycure资安人员在接受纽约时报的採访时,同时展示了这个漏洞造成的问题:他们利用 iOS 应用程式中的漏洞,让攻击者改变伺服器读取的位置,使用者在不知情的情况下,就会在正版的应用程式中,被导入骇客想要你读取的资讯或是连结的位址。由于许多应用程式都会不断跟伺服器交换资料、甚至读取网址,只要在这部分的安全没做好,就很容易遭到有心人士利用

根据该公司指出,这个漏洞可以让使用者在使用公用 Wi-Fi 的时候,被同一个区域中的中间攻击者导向至另一个位址,根据该公司指出,影响将会相当多样化,少则被导向木马连结,多则会让使用者接收到相关的错误资讯:比如说是骇客自製的新闻网站,导致使用者接收了错误资讯。一般HTTP网址被重新导向时,我们至少还会看到网址,但经过应用程式导向看不到网址,导致我们被连到哪裡自己也不知道。

Skycure侦测了数百种在 App Store 上排名的应用程式,发现许多公司的应用程式都比想像中容易受到攻击,这种可以利用 HRH 攻击的应用程式多到不可胜数,塬本打算要一间一间提醒该公司的Skycure立即放弃,转而直接在部落格上公布该项发现,并提醒应用程式开发者使用两个步骤防堵此漏洞:

放弃 HTTP 採用 HTTPS 协定

按照此网页中的设定重新撰写程式码 (搜寻 Remediation)

资料来源:New Vulnerability Found in Apps Using Wi-Fi

资安专家建议:别用公用Wi-Fi

根据科技新报採访国内资安专家 Zero 表示:只要是透过HTTP封包传递的情况,其实透过Wi-Fi环境下窃听攻击的方式非常多,甚至窃取你帐号密码的手法也不算少见。

一般如果透过IE、Firefox、Chrome、Safari等浏览器连到 HTTPS 的网页会针对网页提供的凭证做合法验证措施,不过透过Wi-Fi攻击的中间人也可以在这时候製作一张假的凭证出来让应用程式读取,通常在这个时间点浏览器都会有一个警告跳出,说明这个未经第叁方验证单位(CA)核发的凭证(Certificate)是无效的,使用者如果机警一点就会察觉有问题,但许多人都会看都不看就按下一步而导致问题丛生,

而从浏览器换到应用程式后,状况会完全不同,如果手机应用程式使用 HTTPS 传输资料不见得就如浏览器般安全,如果开发人员忘了订写凭证检验流程,就算应用程式使用 HTTPS 协定传递机敏资讯,使用者也可能在应用程式无提供警示的情况下完全无法发现这个攻击。

Zero也建议如果手机中以许多贵重资料的人尽量不要使用公用Wi-Fi,虽然没有百分百的安全网络,与公用Wi-Fi相比,至少透过3G/3.5G以及私有Wi-Fi连线较不易受到攻击。

补充:俄国发现中国製熨斗藏 Wi-Fi 攻击晶片

就在这篇文章撰写的同时,BBC报导俄国公有电视台公布了一段画面:该公司的技术员拆解了一台来自中国的熨斗,裡面藏有一组精密的间谍晶片,该组晶片会攻击200公尺範围内没有加密的 Wi-Fi 网络,并藉由这些 Wi-Fi 传播病毒,据报导指出,不只该组熨斗中藏有这种晶片,同时手机与行车纪录器也有发现类似晶片的踪迹。

目前俄罗斯官方已经拒绝该系列产品进口,但据报已经有30组类似的设置被送到圣彼得堡的零售商手中。